August 21, 2010

«An unexpected error has occured» beim Aufrufen einer Web Application

In diesem Artikel beziehe ich mich auf die Meldung "An unexpected error has occured" in Zusammenhang mit dem Erstellen einer neuen Web Application.

Web Applications sollten immer mit einem eigens dafür vorgesehenen Service Account (domain\user) ausgeführt werden, mit normalen User-Rechten im Active Directory als auch lokal auf dem Server.

Wird nun in der Central Administration eine neue Web Application erstellt, dann fügt SharePoint den angegebenen Benutzer in die lokalen Servergruppen "IIS_IUSRS" der SharePoint Server hinzu und prüft nicht, ob dieser die benötigten Rechte hat, um die Web Application korrekt auszuführen. Und hier ist das Problem: Da dieser Benutzer normalerweise keine genügend hohen Rechte besitzt um Änderungen an der GroupPolicy vorzunehmen, kann es vorkommen, dass folgende Fehler beim Aufrufen der Web Application angezeigt werden:

- An unexpected error has occured

- 503 Service unavailable (Application Pool wird gestoppt)

Egal welchen der beiden Fehler Sie erhalten, prüfen Sie in Ihrer Group Policy unter Computer Configuration > Windows Settings > Security Settings > Local Policies > User Rights Assignments, ob die Gruppe "IIS_IUSRS" (oder ggf. auch nur der Benutzer unter dem die Web Application läuft) in den folgenden beiden Richtlinien enthalten ist:

- Impersonate a client after authentication

- Log on as a batch job

Ist dies nicht der Fall, dann fügen Sie diese hinzu, führen Sie ein Group Policy Update (gpupdate /force) und einen iisreset auf allen SharePoint Web Front-end Servern durch (alternativ bietet sich auch ein Neustart an).

Nun sollte die Site Collection korrket angezeigt werden. Ist dies nicht der Fall, dann prüfen Sie, ob die angepasste Group Policy auf den Servern angewendet wurde und die Berechtigungen korrekt gesetzt wurden.

Microsoft TechNet Artikel über die benötigten Berechtigungen der einzelnen SharePoint 2010 Benutzerkonten:

http://technet.microsoft.com/de-de/library/cc678863.aspx

Juli 27, 2010

Funktionsvergleich der SharePoint 2010 Editionen

Microsoft hat einen Vergleich von SharePoint Foundation, SharePoint Standard und SharePoint Enterprise online gestellt. Die Funktionen können nebst einer Gesamtübersicht auch nach Kategorien (Sites, Communities, Content, Search, Insights, Composites) verglichen werden. Zudem gibt es zu jeder Funktion eine kurze Beschreibung.

Compare SharePoint 2010 Editions

http://sharepoint.microsoft.com/en-us/buy/Pages/Editions-Comparison.aspx

Juli 27, 2010

Erstes kumulatives Updates für SharePoint 2010

Microsoft hat das erste kumulative Update für SharePoint 2010 veröffentlicht. Diese waren bereits für Juni angekündet und wurden mit etwas Verspätung freigegeben.

Anders als bei MOSS 2007 und WSS 3.0 sind die kumulativen Updates nicht als Serverpaket erhältlich, sondern erscheinen in sechs individuellen Paketen.

Technet Artikel zur Installation von Softwareupdates in SharePoint 2010

http://technet.microsoft.com/en-us/library/cc263467.aspx

Update Portal für SharePoint 2010

http://technet.microsoft.com/en-us/sharepoint/ff800847.aspx

June Cumulative Update (CU) für SharePoint Server 2010

KB983497

http://support.microsoft.com/kb/983497

KB2124512 (Search Filters)

http://support.microsoft.com/kb/2124512

KB2182938 (Nur für Japanisch, Chinesisch und Koreanisch)

http://support.microsoft.com/kb/2182938

KB983319 (Search Server)

http://support.microsoft.com/kb/983319

KB2281364

http://support.microsoft.com/hotfix/KBHotfix.aspx?kbnum=2281364&kbln=en-us

June Cumulative Update (CU) für SharePoint Foundation 2010

KB2028568

http://support.microsoft.com/kb/2028568

Juli 20, 2010

Kerberos in einer SharePoint 2010 Umgebung konfigurieren

Folgendes wird benötigt, um Kerberos in einer SharePoint Umgebung aufzusetzen

- Service Class für die SPNs (HTTP für SharePoint Web Applications, MSSQLSvc für die Standard SQL Server Instanz)

- Hostnamen der Server (FQDN ohne Domainangabe)

- Full Qualified Domain Name (FQDN) für alle Web Applications und Server

- Port Nummern für die SPNs (keine Portangabe für SharePoint Web Applications, Port 1433 für SQL

- Die Domain Benutzerkonten für die SPNs (Service und Application Pool Accounts)

In Active Directory Users and Computers > Computer > Computer Name > Properties > Delegation muss Trust computer for delegation to any service (Kerberos only) aktiviert werden. Für die Benutzer muss in den Eigenschaften (Reiter Account > Account options) Account is trusted for delegation aktiviert werden.

Das muss für folgende Server und User gemacht werden:

- Alle SharePoint Server Computer Accounts

- SQL Server Computer Accounts

- SQL Server Service User Account

- Application Pool User Account

Ein SPN enthält eine Service-Klasse, Hostnamen und manchmal eine Port-Nummer. Es wird empfohlen, sowohl den Hostnamen und FQDN der Web-Anwendungen registrieren, auch wenn nur eine davon verwendet werden soll.

Zum Beispiel:

setspn.exe –A MSSQLSvc/SqlServer:1433 Domain\Account

setspn.exe –A MSSQLSvc/SqlServer.domain.local:1433 Domain\Account

SPN für einen Domänen Account registrieren:

setspn.exe –A HTTP/intranet.domain Domain\Account

Auflisten des SPN für einen Account:

setspn.exe –L DOMAIN\Account

SPN löschen:

setspn.exe –D HTTP/intranet.domain.local DOMAIN\Account

Mehr zu Service Principal Names (SPN): http://support.microsoft.com/kb/929650 oder http://technet.microsoft.com/en-us/library/ms191153.aspx oder http://technet.microsoft.com/en-us/library/ms191153.aspx

Kerberos aktivieren

Central Administration > Application Management > Authentication providers

Web Application auswählen, welche Kerberos nutzen soll

Im Ribbon Authentication Provider anklicken und Negotiate (Kerberos) markieren.

Auf den SharePoint Web Front End Servern iisreset ausführen.

Weitere Informationen zur Kerberos in SharePoint 2010: http://technet.microsoft.com/en-us/library/ee806870.aspx

Kerberos in der SharePoint Umgebung testen

Um zu prüfen, ob Kerberos aktiviert ist, wird am besten das Security Event Log auf erfolgreiche Kerberos Logon Events überprüft. Tauchen Fehler auf, sollte folgendes überprüft werden:

- Datum und Zeit auf allen Servern korrekt gesetzt

- Das Bentutzerkonto ist in der Domain nicht gesperrt

- Der Service oder die Applikation laufen unter dem richtigen Domänenkonto

- Delegation ist für Computer- und Benutzer-Konten aktiviert

- Die SPNs wurden in Active Directory korrekt gesetzt

Juli 19, 2010

Self-Service Site Creation aktivieren und deaktiveren

Self-Service Site Creation mit stsdam aktivieren und deaktiveren

Ihr Benutzer muss lokaler Administrator und Farm Administrator sein.

Starten Sie die Eingabeaufforderung (Command Prompt) als Administrator.

Geben Sie folgendes ein: cd %CommonProgramFiles%\Microsoft Shared\Web server extensions\14\bin

Aktivieren Sie Self-Service Site Creation mit diesem Befehl

stsadm.exe -o enablessc -url http://web-application -requiresecondarycontact

Deaktivieren Sie Self-Service Site Creation mit diesem Befehl

stsadm -o disablessc -url http://web-application

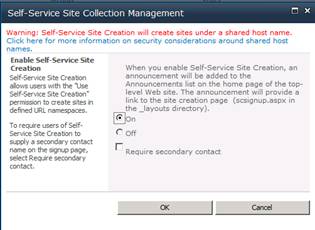

Self-Service Site Creation über die Central Administration aktivieren und deaktiveren

Central Administration > Application Management > Manage web applications

Wählen Sie die gewünschte Web Application und klicken Sie auf Self-Service Site Creation

On (aktivieren) oder Off (deaktiveren) auswählen und mit OK bestätigen.

Self-Service Site Creation mit PowerShell aktivieren und deaktivieren

Dieser Befehl kann nicht mit PowerShell ausgeführt werden.